【安全资讯】TA505组织通过大规模电子邮件活动传播FlawedGrace新变体

引言

TA505是一个出于经济动机的威胁组织,至少自 2014 年以来一直活跃,武器库包含Dridex 银行木马、FlawedAmmyy、FlawedGrace、Neutrino僵尸网络和 Locky 勒索软件。2021年9月初,TA505组织发起了大规模电子邮件攻击活动,传播 FlawedGrace新变种。最初活动的数量相对较小,每次发送数千封电子邮件,并传播恶意的 Excel 附件。9 月下旬和 2021 年 10 月上旬,TA505开始向更多行业发送数万封电子邮件,攻击范围从北美地区扩展到了德国和奥地利。

简况

2021年9月的攻击活动

TA505在此次攻击活动中使用了具体的诱饵,包括法律、媒体发布、情况报告和健康声明主题。早期的活动还主要针对北美的目标,例如美国和加拿大。这些电子邮件中包含一个 Excel 附件,当打开该附件并启用宏时,会下载和运行 MSI 文件,MSI 文件执行嵌入式 Rebol 加载程序即MirrorBlast。

2021年10月的攻击活动

在 9 月下旬和10月期间,电子邮件诱饵与活动最初的具体诱饵不同,诱饵变得更加通用,主题包括“安全文件”、“安全文档”和“您收到了一条安全消息”。此外,诱饵中滥用了COVID-19、DocuSign、保险、发票和微软等主题。使用 OneDrive 共享文件诱饵的德语电子邮件如下图:

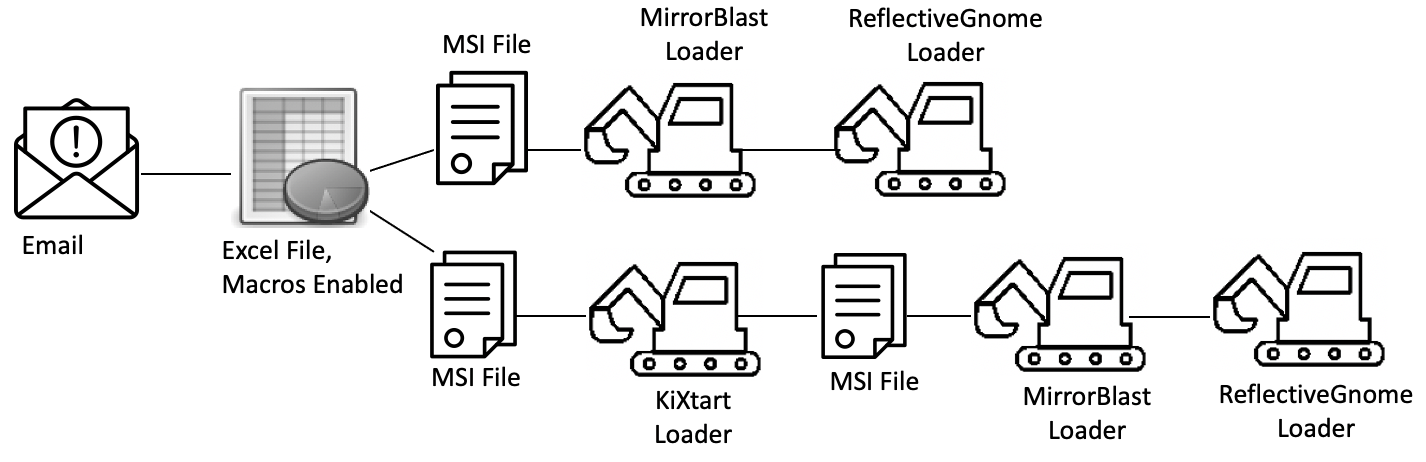

在此期间,TA505组织的攻击链演变为以下方式:

- 传播包含以下内容之一的电子邮件:a.Excel附件

b.下载Excel文件的HTML附件

c.链接到登录页面的URL,该页面重定向到Excel文件的下载

d.直接链接到Excel文件的URL - Excel 文件宏下载并运行 MSI 文件

- MSI 文件执行用KiXtart编写的加载程序

- 加载程序从 C&C 服务器接收命令以下载另一个执行MirrorBlast的 MSI 文件

- MirrorBlast下载额外的 Rebol 脚本

- 后续的Rebol stagers释放ReflectiveGnome

- ReflectiveGnome反过来会下载更多的shellcode,然后这些shellcode会释放并执行FlawedGrace

TA505在交付 FlawedGrace RAT之前使用多个中间加载程序,加载程序是用不常见的脚本语言——Rebol 和 KiXtart 编写的。加载程序对受感染机器执行最少的侦察,例如收集用户域和用户名信息,并下载更多有效负载。最终下载FlawedGrace的攻击链如下图:

FlawedGrace 是一种用 C++ 编写的全功能 RAT,可以通过 TCP 端口 443 上的自定义二进制协议从其 C&C 接收命令。FlawedGrace新版本的变化包括:加密字符串、混淆的 API 调用、配置现在存储为加密资源(初始/默认配置),然后存储在映射内存区域和注册表中。

总结

TA505是一个成熟的威胁组织,以大规模恶意电子邮件活动而闻名。研究人员预计,TA505将继续着眼于经济利益,调整其运营和攻击方法,发起大规模攻击活动。