【安全资讯】针对泰国Android用户的Joker 新变体

引言

Joker 是一种Android间谍软件木马,可以入侵受害者的设备从而窃取信息。近日,研究人员发现了一组新的 Joker 变体,这些变体利用复杂的技术来规避 Google 恶意软件检测引擎的检测,并通过 Play 商店进行传播。分析表明,该恶意软件针对泰国的 Android 用户。

简况

Joker恶意软件家族于 2017 年首次被发现,主要通过在 Google Play 商店中冒充合法应用程序来危害 Android 设备。Joker恶意软件可以窃取短信和设备信息,还会在受害者设备上下载恶意负载。

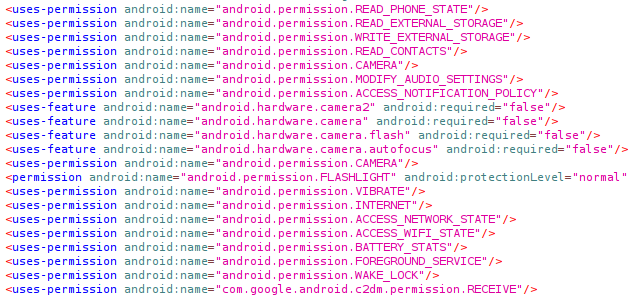

Joker变种请求 18 种不同的权限,其中恶意软件滥用了三种权限:READ_PHONE_STATE、BIND_NOTIFICATION_LISTENER_SERVICE 和 CHANGE_WIFI_STATE。 CHANGE_WIFI_STATE 和 READ_PHONE_STATE 权限可以启用计费蜂窝数据。BIND_NOTIFICATION_LISTENER_SERVICE 权限可以窃取设备通知中收到的双因素身份验证,从而完成运营商计费交易。APK 清单中的权限列表如下所示:

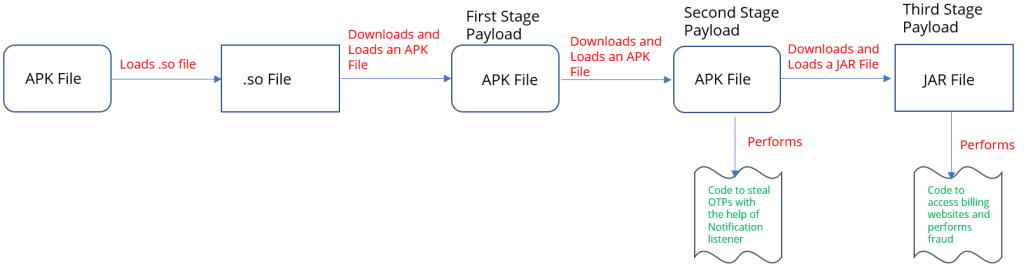

恶意软件使用多阶段有效载荷执行其恶意活动,如下图所示:

恶意软件开发者从应用程序子类加载共享对象 (.so) 文件,在.so文件中,开发者隐藏了用于下载第一阶段负载的代码,并使用 DexClassLoader (DCL) API 加载负载。

恶意软件使用第一阶段的有效载荷代码来检查设备是否位于泰国,负载还包含用于检查应用程序是在设备上还是在模拟器上运行的代码。 第二阶段有效载荷也是一个 APK 文件,包含使用通知侦听器服务收集 OTP 的代码,还会过滤来自正版应用程序的通知。此外,攻击者将计费欺诈代码隐藏在第三阶段有效载荷中。

总结

Joker 是一种复杂的恶意软件,已经感染了多个受害者。恶意软件的作者不断引入新技术来逃避检测,例如使用多阶段有效载荷进行感染。