【安全资讯】响尾蛇(SideWinder)组织利用WebSocket隧道的新型攻击活动披露

响尾蛇(SideWinder)组织是一支具有南亚背景的APT组织,该组织的攻击活动最早可追溯到2012年,主要针对巴基斯坦和东南亚各国发起过攻击。 该组织在今年9月期间又重新出现活动迹象

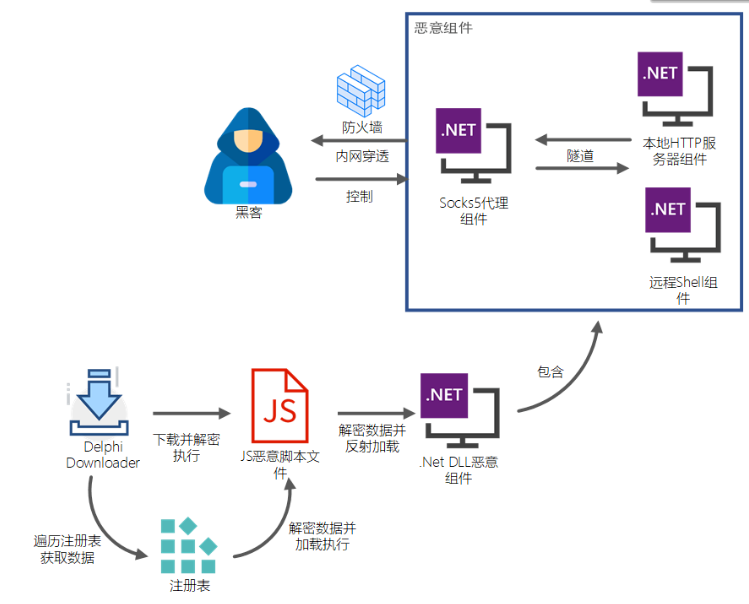

相关攻击第一阶段的恶意荷载主要利用DotNetToJScript技术,以JavaScript恶意脚本为载体,在内存中执行.NET Assembly形式的恶意功能组件,以无文件攻击的方式躲避安全软件的查杀。

第二阶段的后门程序会通过C&C下载各类攻击组件,其中核心的攻击动作是在失陷机器上利用WebSocket隧道建立反向的Socks5代理,操作各种后门和攻击组件进行渗透攻击。由于WebSocket隧道属于加密流量,部分流量安全设备很难识别异常情况。

下图为 SideWinder组织的攻击流程图。

第一阶段的核心加载程序是DLL形式的恶意荷载,按功能特点我们将其命名为JsLoader。其主要功能是从C&C服务器下载加密的JS脚本文件在内存中执行。

JsLoader会通过访问bing.com、baidu.com、google.com进行网络连通性测试,然后与最开始解密出的URL建立HTTP会话,并获取服务器响应数据,此段数据为服务器下发的JS恶意脚本,程序会对数据进行异或解密操作,并调用jscript组件对其进行加载执行。

相关的JS脚本是通过DotNetToJScript技术加载base64编码的.NET Assembly数据,将恶意组件反射加载到内存中执行。

在C&C下发的JavaScript脚本中,我们捕获到了三个不同功能的恶意组件,按功能特点我们分别将其命名为TunnelCore、FileRAT和ShellRAT,如下所示:

名称 | 文件名 | 功能说明 |

TunnelCore | ProxyModule.dll | 利用WebSocket隧道建立Socks5代理进行,为其他组件提供内网穿透通道 |

FileRat | LiveFileManagerModule.dll | 本地HTTP服务器,监听本地12380端口,提供多种文件操作功能 |

ShellRat | LiveConsoleModule.dll | 本地TCP服务器,监听本地12323端口,提供远程Shell功能 |

FileRat样本会建立本地HTTP服务器,监听本地的12380端口,同时利用TunnelCore组件实现的内网端口转发,黑客可以远程访问该HTTP服务器以达到控制目标主机的目的。 其主要提供了如下功能:

访问路径 | 说明 |

/ | 发送404响应 |

/api/ | 执行后续操作所需访问的父路径 |

/api/getZipBundle | 将指定文件进行ZIP压缩 |

/api/sendFile | 发送指定文件 |

/api/getDriveInfo | 枚举获取驱动器信息 |

/api/getDirectoryInfo | 获取指定目录文件信息 |

/api/closeModule | 无 |

/api/delete | 删除指定文件 |

/api/getFileListing | 枚举驱动器,获取所有文件信息 |

ShellRAT属于远程Shell组件,会在本地监听TCP 12323端口,同时利用TunnelCore组件实现的内网端口转发,黑客可以远程Shell命令 具体如下:

特殊功能号 | 说明 |

‘\u0003’ | 结束远程Shell |

‘\u0004’ | 暂停远程Shell |

‘\u0010’ | 与远程Shell的交互,执行命令 |

结论:

响尾蛇组织历史上的多次攻击活动惯用credwiz.exe+duser.dll组合的白利用攻击手法,研究人员根据相关攻击模式对JsLoader的分析显示,相关样本与响尾蛇(SideWinder)组织的多次攻击活动存在关联。