【安全资讯】针对德国的Osiris银行木马

2021年1月15日至20日,研究人员发现了一起针对德国制造业的攻击活动。受害者会被重定向到受感染的网站,这些网站可以提供高级的无文件下载器,最终将Osiris客户端与捆绑的mini-Tor进行通信,并与C2 Tor面板进行通信。

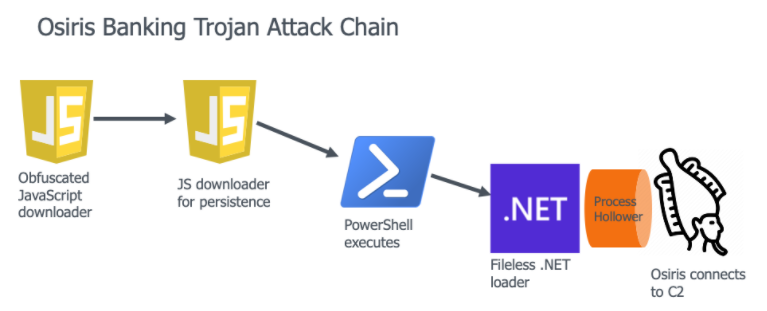

经过进一步调查并与社区共享了一些TTP,Morphisec发现了其他目标国家,例如美国和韩国,这些国家使用报告中所述的相同交付机制交付了REvil和其他有效载荷。其攻击链包括五个主要阶段:

• 来自受感染站点的混淆Javascript下载器;

• 第二阶段Javascript下载程序,负责持久性;

• Javascript执行的Powershell导致反射性加载下一个.NET文件;

• 一个无文件的.NET加载程序,它从注册表中映射并解码为一个新的.NET镂空的内存中可执行文件,该文件负责将Osiris木马镂空为合法的Windows进程;

• Osiris借助mini-Tor捆绑包连接到其C2。

Osiris的攻击链如下:

失陷指标(IOC)6

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享